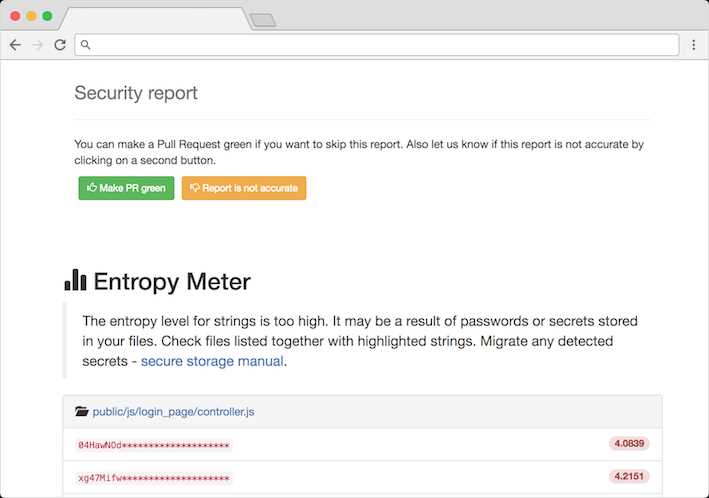

실수로 저장소에 비밀 또는 비밀번호를 커밋 할 수있는 경우가 있습니다.권장되는 모범 사례는 비밀을 저 지르지 않는 것입니다.그러나 검토 대기중인 큰 병합이있을 때 항상 그렇게 분명하지는 않습니다.이 도구를 사용하면 끌어 오기 요청을 대기하고 흥미로운 모든 파일을 검사하여 유출 된 비밀을 확인하는 웹 후크를 설정할 수 있습니다.PR이 업데이트 될 때마다 최신 변경 사항을 다시 검색하고 보고서를 생성합니다.승인 및 거부 조치 모두 비밀 감지 규칙을 개선 또는 수정할 수있는 슬랙 알림을 트리거합니다.승인 보고서 (예) : 유효한, 감지 된 문자열이 실제 비밀임을 보고서에 승인합니다.보고서 거부 (NO) : 보고서 거부, 탐지 된 비밀은 자격 증명이 아니라 개체 식별자, 메시지 또는 기타 관련이없는 문자열입니다.위양성 비율을 개선하는 데 도움이됩니다.

카테고리

Linux 용 Repo-supervisor의 대안

0

truffleHog

커밋 히스토리와 브랜치를 깊이 파고 들면서 git 저장소를 통해 비밀을 검색합니다.실수로 저지른 비밀을 찾는 데 효과적입니다.

0

Yelp's detect-secrets

detect-secrets는 코드베이스 내에서 비밀을 (놀람, 놀라움) 감지하기위한 적절한 이름의 모듈입니다.

0

0

AWS Lab's git-secrets

git-secrets는 커밋, 커밋 메시지 및 --no-ff 병합을 검사하여 git 리포지토리에 비밀이 추가되지 않도록합니다.

0

0